最近のブラウザーは便利になりアカウント情報を保存しておくことで、毎回パスワードを入力しなくても買い物をすることができるようになりました。

しかし、アカウント情報を記憶させておくことがいかに危険なのか、身をもって知りました。

概要

Windows 11パソコンに、あるソフトをインストールしたところウイルスに感染して、危うくAmazonギフトを勝手に購入されるところでした。

これだけならよくある話なのですが、調べてみると進化した感染方法やセキュリティソフト弱さ、部ライザーのアカウント管理のずさんさなど問題は多く、セキュリティソフトをインストールしておけば安心などという考えは、すでに昔の話でしかありません。

ウイルスに感染した状況

パソコンを買ったらセキュリティソフトをインストールしておけば、あとは既定の状態でもウイルスなどから守ってくれるとほとんどの人は思っているでしょう。しかし実際には既定の設定やセキュリティソフトだけでは、あまりにも脆弱でした。ここで説明するのは私の体験ですが、自分がこの状況に置かれたら適切に対処できるか考えてみてください。(細かい説明は「注」として後で説明します)

Windows 11パソコンを使っていて、あるソフトをインストールしました。実験のため信頼できない海外サイトからも入手する関係から、ダウンロードしたソフトはWindows 11に搭載されているWindows Defenderでスキャンするようにしています。今回もスキャンしたのですがソフト自体からウイルスは検出されませんでした。(注1)

そのため、そのままインストールしたのですが、Windows Defenderのリアルタイムスキャンがウイルスを検出して感染を防ぎました。通常ならこれで大丈夫なはずでしたが、同時に複数のウイルスが感染しようとしたようで、ひとつだけしか防げていませんでした。(注2)

パソコンの負荷が急上昇したので調べてみると、何か知らないソフトが多数実行されていました。調べてみるとPROXY(アクセス元を偽装するしくみ)らしきものもインストールされていました。また、EdgeとFirefoxには知らない拡張機能がインストールされていました。

これらの作業中もWindows Defenderのリアルタイムスキャンはそれらをウイルスとは認識しないため、手動でPROXYと怪しいプログラムを削除しました。一通り削除が終わったところでWindows Defenderのフルスキャンを実行してみたのですが、やはりウイルスは検出できませんでした。(注3)

結局、不安が残るので「システムの復元」で感染前の状態に戻しました。(注4)

これで問題は解決したと思っていたのですがしばらくして、Facebookに異常なアクセスがあったためアカウントをロックしたと通知がありました。この時はまだ、いつものハッキングが防がれただけかと気にしませんでした。(注5)

数時間後、Amazonにアクセスしたところロックされていてログインができません。ロックを解除するには「最近の取引に使用されたお支払い方法の承認された所有者であることを確認できる書類」を提出するようにとのことでした。提出するべき理由は分からないのですが、指示通りに書類をスキャンしてアップしました。(注6)

翌日になってもログインできないので電話でAmazonに問い合わせると、自分で注文した覚えのない高額のAmazonギフト券が購入されたとのことでした。ここで初めてアカウントの乗っ取りが発生したと認識しました。Amazonにはアカウントを止めてアカウントの乗っ取り調査を依頼しました。(注7)

購入されたのにAmazonから受注メールが届いていないので調べたところ、Outlook.comに「amazon」という単語を含むメールをすべて削除する「サーバールール」が設定されていました。すぐにルールを削除してしまったので分かりませんが、購入されたギフト券の番号を入手するためにメール転送のルールも設定されていたと思います。(注8)

AmazonアカウントとOutlook.comのアカウントが乗っ取られ、更にFacebookも不正アクセスされたことから、Edgeに記憶させていたアカウント情報が抜き取られた可能性が高いこと推測しました。そしてMicrosoftアカウントのアクティビティを見ても自宅以外からログインした形跡がないため、自分のパソコン経由でアクセスされている可能性もあると考えました。(注9)

そうこうしているうちに、今度は連続して複数のGoogleアカウントに不正アクセスがあったと通知がありました。これは「システムの復元」では駆除できておらず、未だに自分のパソコン経由で不正アクセスされている可能性があると判断して、必要なファイルをバックアップしてからWindows 11をクリーンインストールしました。

ウイルスに感染したことによる被害

結果としては、直接の実害はありませんでした。

Amazonギフト券についてはAmazon側で、

ご利用のAmazonアカウントで異常な活動が検出されました。お客様を保護するため、アカウントを一時保留にし、未発送のご注文、サブスクリプション、ギフト券の残額も保留にいたしました。

とのことです。

削除されたメールを確認したところ、Amazonは本人による注文なのかを確認するために支払い情報を要求していたらしいのですが、Webには理由の説明がありませんでした。理由は分かりませんがロックが継続するのは困るので、私は書類をアップしてしまいました。今回は電話で問い合わせたことでアカウントの乗っ取りが発覚しましたが、アップした支払い情報が受理されていたら決済が進んでしまうところでした。

また、乗っ取られたメールアカウントはMicrosoftアカウントだったため、そのアカウントでXBOXプリペイドカードを購入しようとしたようです。幸い、Microsoftアカウントには決済情報を登録していなかったため購入で失敗したようです。

今回の件で感染したのがバックドアタイプのウイルスで、ランサムウエアでなかったのは不幸中の幸いでした。また、相手が感染させた後、すぐに行動したことで気付けました。

直接の被害は無かったのですが、大量のアカウントを一気に抜かれた可能性があります。そのためクリーンインストールするまえにバックアップしたEdgeのアカウント情報を元に、すべてのパスワードを変更する膨大な作業が発生しました。

感染状況の補足説明

ウイルスに感染したらすべきことは企業では周知徹底されているのですが、当人は混乱して正しい行動をとることが難しく、同僚に指摘されて対処するというのが実際のところです。自宅で指摘する人がいないと更に対処が遅れることになります。

(注1)後にインストールしたソフトをWindows Defender以外のセキュリティソフトでスキャンしてみましたが、やはりウイルスは検出されませんでした。

(注2)本来なら感染したと思われる段階でネットワークから遮断するべきでした。遮断とは有線LANならネットワークケーブルを抜く、Wi-Fiなら親機の電源を切るということです。そうすることでアカウント情報の流出や、バックドアからの侵入も防げたかもしれません。またウイルスの種類によっては、他のパソコンへの感染拡大を防ぐことにもなります。

(注3)セキュリティソフトが検出できない場合、手動でのウイルス駆除は難しいでしょう。また、PROXYがインストールされていた時点でバックドアが仕掛けられたと判断すべきでした。

(注4)「システムの復元」は昔からある機能で、正規の方法でインストールされたファイルとレジストリーなどを昔の状態に戻すものです。ウイルスはユーザー領域(AppData以下)に感染するので「システムの復元」では削除されなかったようです。

(注5)Facebookはログインしたままなら問題ないのですが、パソコンとスマホでログインしたり、アカウントを切り替えるためにログインし直したりすると、すぐにロックされるので慣れっこになっていました。

(注6)Amazonの場合は登録されたメールアドレスへの連絡しか行いません。そのためメールが届かず、Webサイト上の情報も不足していると指示に従うしかありません。Amazonの電話による問い合わせ先は存在するのですが、Amazonサイト上からは削除されています。今はこちらだそうです。

- 0120-899-543(フリーダイヤル)

- 022-745-6363(フリーダイヤルを使えない場合)

- 81-22-745-6363(海外から)

(注7)Amazonギフト券を購入したことはない状況で急に高額なギフト券が購入されたのでおかしいと検出されたようです。普段からギフト券を購入していたらそのまま盗まれていたでしょう。

(注8)メールサーバーの処理ルールまで書き換えられるとは思っていませんでした。メールで送られてくるAmazonギフト券番号を知るためには、こちらに気付かれずにメールを入手してできるだけ早く換金する必要があるので当然なのですが。

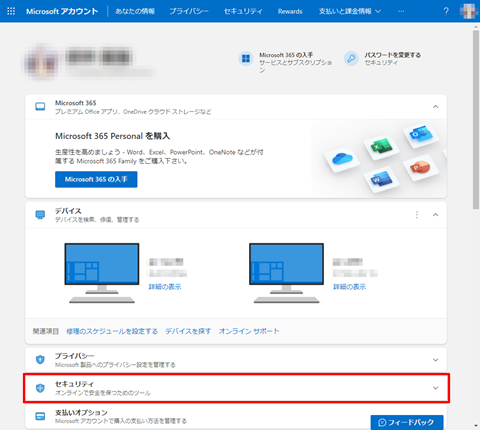

(注9)Microsoftアカウントについては、次の方法でアクティビティ履歴を確認できます。

Microsoftアカウントにサインインして「セキュリティ」という部分をクリックして開きます。

「サインインアクティビティを表示する」をクリックします。

するとサインインしたプロトコル、アドレス、時間、場所などが表示されます。

最下部の「アカウント活動を詳しく確認」をクリックすると更に遡って表示されます。

例えば、こんな記録がありました。

中国からメールアカウントへ不正アクセスがあったようです。

今回、ウイルス感染してしまった理由と問題点

今回の問題点は大きく2つあります。

セキュリティソフトへの過信

ひとつは、もう少し注意すればウイルスに感染するのを防げたのではないかという点です。

Windows 11/10 ProにはWindowsサンドボックスというテスト環境があるので、そこでテストしてから導入すべきでした。今後はそうするつもりですが、今回のウイルスを防げたかには疑問が残ります。問題解消後にWindowsサンドボックスにインストールしてみましたが感染しませんでした。

そしてソフト自体をWindows Defenderでスキャンしてもウイルスを検出できなかったことですが、他社のセキュリティソフトでスキャンしてもウイルスは検出できませんでした。

Windows Defenderのリアルタイムスキャンで防げなかった点については、環境を再現できなかったので他社のセキュリティソフトのリアルタイムスキャンで検出できるかは分かりません。

そして何度もWindows Defenderでフルスキャンしてもウイルスは見つからなかったのですが、問題解消後にバックアップをスキャンしたところ、AppDataフォルダーの下にダウンロード型ウイルスが残っていました。

今回のウイルスはダウンロード型であることは確かです。インストールしたソフトがウイルスをダウンロードするようにプログラムされていた可能性もありますが、そのソフトがインストール後に表示するサイトがウイルスを感染させるサイトに置き換わっていた可能性もあります。

結局、セキュリティソフトが進化するようにウイルス側も対策をしてきているので、セキュリティソフトでスキャンしても検出できない場合があること、リアルタイムスキャンでも防げないこと場合があることを知っておくべきでしょう。

セキュリティソフトに対する過信は禁物です。

ブラウザーのアカウント管理のずさんさ

もうひとつの問題はブラウザーのアカウント管理が表面的なものと違い、実際には非常に脆弱であるということです。

今回一度にFacebook、Amazon、Outlook.com、Googleに不正アクセスがあり、いくつかは乗っ取られたことからアカウント情報の流出元は、EdgeとFirefoxに記憶させていたアカウント情報と思われます。

そんなはずはないと思われるでしょうから詳しく説明します。

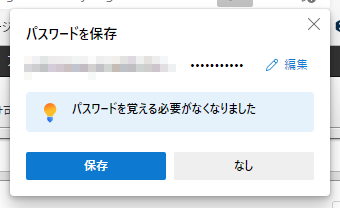

既定でEdgeではサイトへのログインに成功するとこのような表示が出ます。ここで「保存」をクリックすると次回からはアカウント名とパスワードが自動で入力されるようになります。

保存したアカウント情報は次の手順で確認することができます。

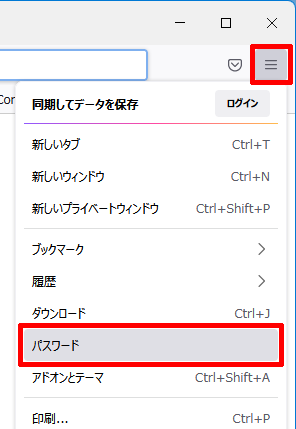

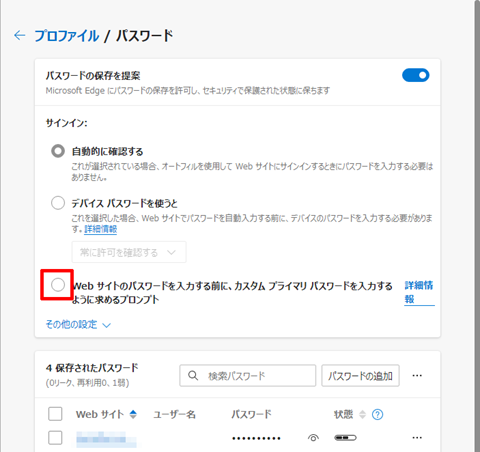

Edgeの右上の「…」をクリックすると表示されるメニューから「設定」をクリックすることでこのページが表示されます。左側で「プロファイル」を選択して右側の「パスワード」をクリックします。

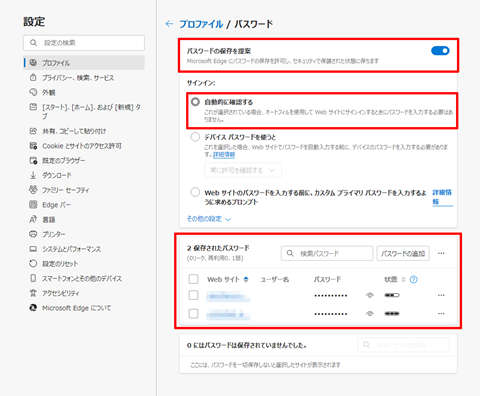

するとこのページが表示されますので、下の囲み部分で保存したアカウント情報を確認することができます。

一番上の「パスワードの保存を提案」のスイッチは「パスワードを保存」の表示をコントロールするものです。「オン(ブルー)」から「オフ(グレー)」にすると表示されなくなります。その場合でもアカウント一覧の「パスワードの追加」から個別にアカウント情報を保存することはできます。

「サインイン」の部分は既定では「自動的に確認する」になっていて、アカウント情報が保存されているサイトにログインしようとすると自動的にアカウント情報が入力されます。これではパソコンに触れる人なら誰でもサイトにログインできてしまいますので、アカウント管理を強化することもできます。

「サインイン」の部分で次のどちらかを選択すると、パスワードを入力しないとアカウント情報が自動的に入力されなくなります。

- 「デバイスパスワードを使うと」

- 「Webサイトのパスワードを入力する前に、カスタムプライマリパスワードを入力するように求めるプロンプト」

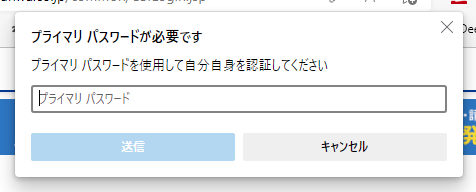

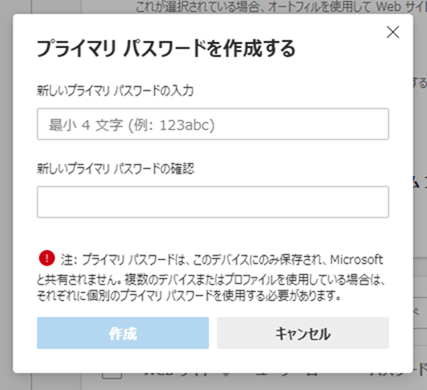

例えば、「Webサイトのパスワードを入力する前に、カスタムプライマリパスワードを入力するように求めるプロンプト」を選択すると、

まずデバイスパスワード(Windowsにサインインするためのアカウントとパスワード)の入力を要求されます。

次にプライマリパスワードを入力します。

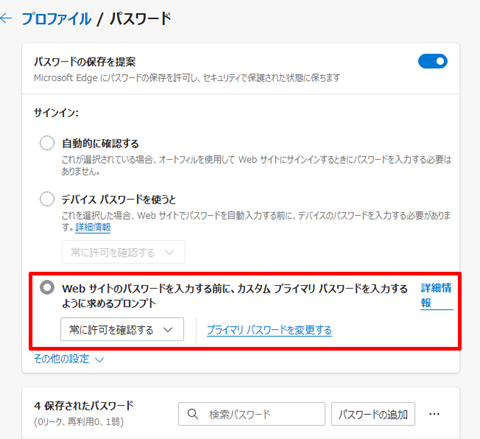

入力が完了すると、このようにサインインの選択が切り替わります。

この状態でアカウント情報が保存されたサイトにログインしようとすると、プライマリパスワードの入力が必要となります。

また、パスワードはパスワード一覧の横の目のマークをクリックすると表示されます。

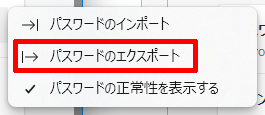

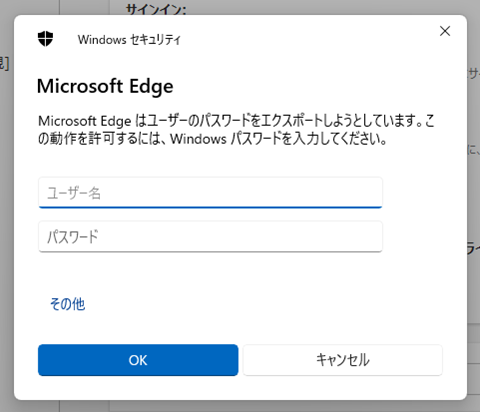

そして、「パスワードを追加」の右の「…」をクリックすると、このようなメニューが表示されて、アカウント情報をファイルに書き出すことができます。

ただし、どちらの場合もデバイスパスワードが要求されます。そのため席を外した隙に、他者にアカウント情報を盗み出されることはありません。

このようにEdgeに保存したアカウント情報は厳重に管理されていると思い込んでいました。

しかし、それは間違いでした。

簡単なテストであっけなく盗み出せることが分かります。

まず、Firefoxを起動します。インストールしていない場合はこちらからダウンロードできます。

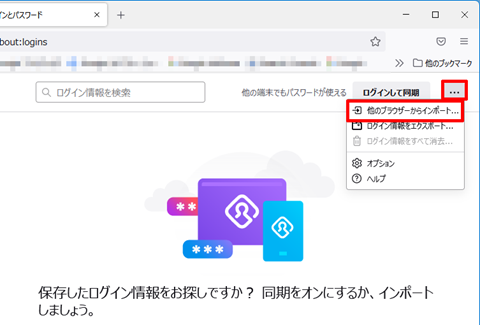

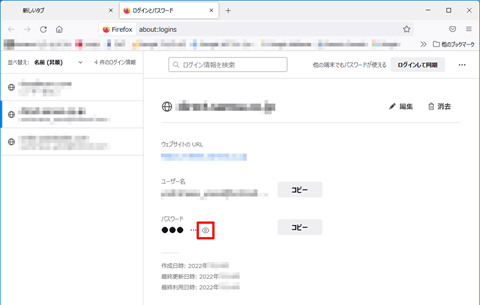

Firefoxを起動したら右上の三本線をクリックしてメニューを開き「パスワード」をクリックします。

表示された画面の右上の「…」をクリックして表示されたメニューから「他のブラウザーからインポート」をクリックします。

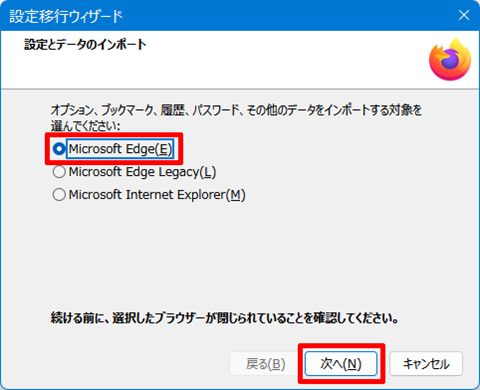

表示されたダイアログで「Microsoft Edge」を選択して「次へ」をクリックします。

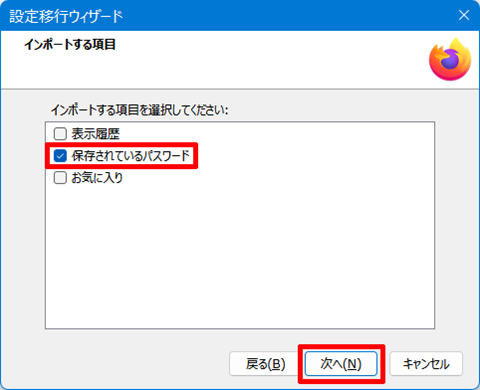

今回は「保存されているパスワード」だけ選択して「次へ」をクリックします。

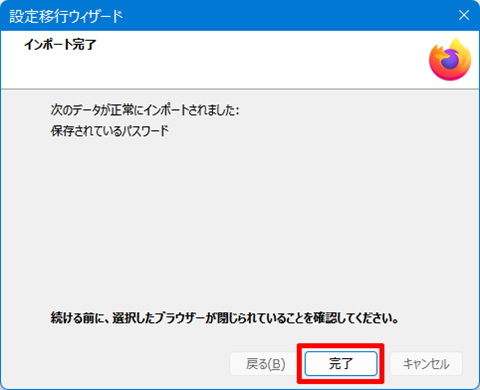

すぐにこの画面が表示されてFirefoxにEdgeのアカウント情報が読み込まれます。

しかもここまでの手順で、デバイスパスワードもプライマリパスワードも要求されません。

画面を見ると、しっかりEdgeのアカウント情報が読み込まれています。「●●●」で表示されたパスワードの横の目のマークをクリックするとパスワードを見ることができるので確認してみるとよいでしょう。

このテストで分かるようにEdgeのアカウント情報の管理は、人に対しての対策は取られていますが、プログラム(ウイルス)に対しては無防備なことが分かります。

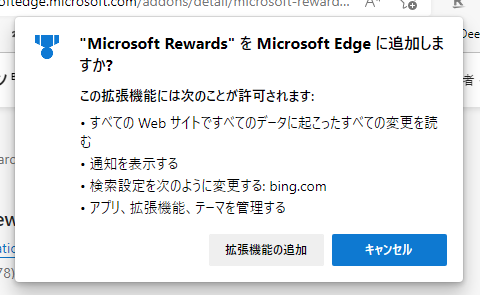

同様にEdgeへの拡張機能のインストールも、人がインストールする場合はこのような表示が出ますが、インストーラーでのインストールでは何も表示されず、インストールは実行されて拡張機能は有効化されます。

したがって、今回のアカウント情報が抜き取られた原因は、Edgeのプログラム(ウイルス)に対する無防備な点を突かれたことになります。

今回の教訓から考えられる対策

今回の体験から、アカウント管理について見直すべきと考えました。

専用ソフトによるパスワード管理

まず、一般的にセキュリティソフトの導入が考えられますが、今回の件から分かるようにセキュリティソフトの守りが鉄壁であるわけではありません。ウイルス本体を別にダウンロードしたり、同時に多数のウイルスに感染させたり、ブラウザーの拡張機能で盗み出したりといろいろな手段で攻撃を仕掛けてきます。

したがって、セキュリティソフトによる保護が破られた場合に、被害を最小にすることを考えるべきでしょう。

Edgeなどのブラウザー本体に組み込まれたパスワード管理機能は、現時点では使い物にならないことは明らかです。

したがってパスワードマネージャーが有効です。幸いほとんどのセキュリティソフトの上位バージョンにはパスワードマネージャーが搭載されていますので、使っていない場合は使った方がよいでしょう。

国外で使われていないソフトを使う理由は、現状の攻撃元のほとんどが中国とロシアだからです。

2段階認証の利用

もうひとつ、2段階認証が有効なことは確かです。Facebookは2段階認証を設定していたため乗っ取りを防げました。ロックされたのは、アカウント名とパスワードまでは突破されても認証キーの入力が無く、ログインできなかったためです。Googleへの連続アクセスが防がれたのも同様です。

2段階認証は多くのサービスで対応してきていますが、Sonyのように一部のサービスに引きずられて、2段階認証を設定できない場合もあります。ソニーは全社でMy Sony IDにIDを統一させました。しかし、電子書籍サービスReaderでは2段階認証に対応できないため、Readerを使う場合は2段階認証設定を無効にする必要があります。

ただ、最近のSMSで認証キーを送れば「セキュリティ対策はしているぞ」と嘯く(うそぶく)風潮は好ましくありません。スマホの電話番号が変わったことでSMSを受信できなくても、変更方法を用意していないサイトがあります。

2段階認証では、アカウント名、パスワードの他にSMSやメールで送られてきた認証キーを、パソコンに打ち込む必要があります。しかし、いくつかの企業ではもう一歩進んだサービスを提供しています。

パソコンでログインしようとすると、スマホやタブレットなど別のデバイスにログイン要求が表示されます。そこで「承認」をタップするだけでログインできます。パソコンへの認証キーの入力は必要ありません。

Microsoftアカウントでは2段階認証でMicrosoft Authenticatorを使うように設定すると、スマホのMicrosoft Authenticatorに承認要求が表示されます。GoogleはGmailアプリで、AdobeはAdobe Account Accessアプリで同様のことが行えます。

これらは企業ごとに別のアプリが用意されていますが、共通のサービスとすべく規格化が進められています。しかし、使えるようになるのはもう少し先になりそうです。

サイトに決済情報を保存しない

ショップサイトに、クレジットカードなど決済情報を登録しておくのは危険、ということが証明されました。

Amazonでは決済情報を登録しておいたためにAmazonギフト券が不正に購入され、決済情報を登録していなかったMicrosoftアカウントではXBOXプリペイドカードの購入に失敗していたわけですから。

面倒でも、その都度クレジットカード番号を入力した方がよいでしょう。

セキュリティコードが分からなければ大丈夫だと思うかもしれませんが、クレジットカード番号と有効期限だけで決済出来てしまうサイトはまだまだ多いです。

まとめ

ウイルスは思っていた以上に進化しており、今のセキュリティソフトによる防衛だけでは不十分です。ウイルスにセキュリティソフトを突破された時のことも考えて、被害を最小限にするよう十分検討する必要があります。

いつ自分が被害に遭うかわかりませんので、もう一度セキュリティ対策を見直してみてください。

コメント

初めまして、この記事に関しての感想。

> 他社のセキュリティソフトでスキャンしてもウイルスは検出できませんでした。

どの 対策 APP をどの様にしてチェックされたのでしょうか?

非常に興味があります。

> 今回もスキャンしたのですがソフト自体からウイルスは検出されませんでした。

VirusTotal

https://www.virustotal.com/gui/home/upload

で チェック はされなかったのでしょうか?

「絶対」とは言えませんが チェック に引っかかった可能性が有ります。

> EdgeとFirefoxに記憶させていたアカウント情報と思われます。

Edge 以外の Browser を使用している場合 Defender の SmartScreen は効かないので非常に危険な状態かと思います。

> 一般的にセキュリティソフトの導入が考えられますが、今回の件から分かるようにセキュリティソフトの守りが鉄壁であるわけではありません。

此に関しては基本同意ですが、Defender を含め多数の対策 APP では パターンファイル に依る チェック が主流で独自の FW (Firewall)を持っていない、持っていても FW の通信を チェック していないのが現状のようです。

後、ファイルレス タイプ には殆どの APP は対応不可様で 「振る舞い検知」を備える物から考えて ESET か カスペルスキー が一般が入手可能な物の中で検出率、防御率が高い様に推測しています。

(・各 評価メーカー の テスト 項目等を参考 / 検出率 テスト のみの結果でなく他の項目も参照して

・ファイルレス タイプ のチェック を行っている対策 APP はこの二つしか知りません

・「望ましくない可能性があるアプリケーション」 や「他に疑わしいアプリケーション」 / 「疑わしい可能性のあるアプリケーション」等の検出が可能 )

New Malware Capable of Controlling Social Media Accounts Infects 5,000+ Machines and is actively being Distributed via Gaming Applications on Microsoft’s Official Store

https://research.checkpoint.com/2022/new-malware-capable-of-controlling-social-media-accounts-infects-5000-machines-and-is-actively-being-distributed-via-gaming-applications-on-microsofts-official-store/

に依れば Defender 他の 対策 APP は スルー されています。

> リアルタイムスキャンでも防げないこと場合があることを知っておくべきでしょう。

メーカー では定期的に「全面スキャン/完全スキャン」する事を推奨されているようです。

但し Defender の場合 スキャン中 の PC は使用不可で オフライン の場合は検出率が低下する様です。

Malware Protection Test March 2022

https://www.av-comparatives.org/tests/malware-protection-test-march-2022/

Microsoft Defender オフラインを使って PC を保護する

https://support.microsoft.com/ja-jp/windows/microsoft-defender-%E3%82%AA%E3%83%95%E3%83%A9%E3%82%A4%E3%83%B3%E3%82%92%E4%BD%BF%E3%81%A3%E3%81%A6-pc-%E3%82%92%E4%BF%9D%E8%AD%B7%E3%81%99%E3%82%8B-9306d528-64bf-4668-5b80-ff533f183d6c

> 問題解消後にバックアップをスキャンしたところ、AppDataフォルダーの下にダウンロード型ウイルスが残っていました。

どの様な バックアップ かは判りませんが今回の トラブル 以前に マルウエア に感染していた可能性が高いのではないでしょうか?

各 サイト の パスワード を抜かれた可能性が有ると思いますが今回の トラブル 発生後 パスワード の 変更はされたのでしょうか?

コメントを頂きありがとうございます。

また、詳しくご教授頂きありがとうございます。

私自身はウイルスに詳しいわけではありませんので、検証が不十分であることは承知しております。

ただ、この記事で伝えたかったことは、IEのサポートが終了したことでEdgeの利用者が急速に増えており、その状況下でMicrosoftはEdgeにアカウント情報や決済情報を記憶させておくことを推奨しています。

そのため、それは危険だということを伝えたかったのです。

どのセキュリティソフトを使うかは、過去の経験や好みで人それぞれですので、検出精度が高いから乗り換えるというものではありませんから、その点については深く記載していません。

チェックをしたのはG Dataです。Nortonも確認したかったのですが、購入前提でしか体験版が使えないため断念しました。

G Dataも振る舞い検知機能がありますが、それが使う理由ではなくサーバー系アプリを使う上で都合がよいからです。

教えて頂いた、VirusTotalでのテスト結果は、26/64で26のソフトが何かしらの危険を検出しています。G Dataも検出しているのですが、手元のG Dataでは検出できませんでした。

トロイの木馬と検出しているのは日本での有名どころでは、ESET、Kasperskyぐらいです。

F-Secure、McAfee、Microsoft、Symantec、TrendMicroは危険を検出できていません。

この結果から無意味だったのでしょうが、Windows Defenderのオフラインスキャンも試してみましたがダメでした。

今回のバックアップは、ユーザーフォルダー以下のコピーです。

検出されたのはダウンロード型のウイルスが1ファイルでダウンロードされた本体、またはダウンロードするプログラムは検出されませんでした。

これが今回感染したのか、以前から感染していたのかは、Windows Defenderが検出できていないので分かりません。

パスワードは数百件ありましたが、すべて変更しました。

どうもです。

> そのため、それは危険だということを伝えたかったのです。

了解しました。

> 教えて頂いた、VirusTotalでのテスト結果は、26/64で26のソフトが何かしらの危険を検出しています。G Dataも検出しているのですが、手元のG Dataでは検出できませんでした。

> トロイの木馬と検出しているのは日本での有名どころでは、ESET、Kasperskyぐらいです。

> F-Secure、McAfee、Microsoft、Symantec、TrendMicroは危険を検出できていません。

> この結果から無意味だったのでしょうが、Windows Defenderのオフラインスキャンも試してみましたがダメでした。

詳細に有り難う御座います、個人的にこの辺りの情報が一番知りたかった情報です。

Defender を 使う/使わない、サードパーティー製 APP を使用する場合は何が使えそうなのか?

AV-Comparatives 等の テスト では及第点で有っても実戦でどうなるのか(実績)がどうなのか迄の情報が乏しく(殆ど皆無 / ごく少数)個人的な判断材料を探し回っている状況でした。

単純な「使用感」等は VM (バーチャルマシン)環境が用意出来るので其処に入れれば チェック 可能なのですが実際の マルウエア の入手(流行り物の)は出来ないので貴重な情報を有り難う御座います。

今回の事例例だけで判断する訳ではないですが参考情報として非常に有り難かったです。

> パスワードは数百件ありましたが、すべて変更しました。

自分が想定していた以上で非常に多いですね、自分の場合 30 程度ってとこでしょうか。

有り難う御座いました。

コメントを頂きありがとうございます。

言われるように本物のウイルスはなかなか入手できませんから、よい経験だったと考えることにしました。

スキャン結果を記事にしましたので御参考に。

先のコメントでTrendMicroは検出できていないと言いましたが、見間違いで検出できていました。

自分が感染したウイルスをスキャンさせて分かった、有名セキュリティソフトの実力

https://solomon-review.net/edge-virus-scan-result/

どうもです。

> スキャン結果を記事にしましたので御参考に。

有り難う御座います、大いに参考に成ります。

疑わしい時には複数の APP で チェック する事が肝要ですね、試用版を インストール して チェック する事が多いと思いますがそれ以外に

ESET SysRescue Live

https://www.eset.com/jp/support/sysrescue/?intsrc=geobox

ESET SysRescue Live

https://help.eset.com/sysrescue_live/ja-JP/liveusb_create_win.html?index.html

Kaspersky Rescue Disk 18

How to write the image of Kaspersky Rescue Disk 18 to a USB drive or CD/DVD

https://support.kaspersky.com/14226

Kaspersky Rescue Disk 18

How to scan your computer with Kaspersky Rescue Disk 18

https://support.kaspersky.com/14229

ってのが有ります(他は知りません、有れば知りたい)、実力の程度は判りませんがこういった ツール が存在するって事を頭の片隅に置いて置いて方が良いかも知れません。

有り難う御座いました。

コメントを頂きありがとうございます。

スキャンツールを教えて頂きありがとうございます。

記事で紹介させて頂きました。

これらのメディアは作っておいた方がよさそうですね。